La inteligencia artificial (IA) está transformando rápidamente nuestro mundo, influyendo en todos los ámbitos, desde la sanidad hasta la fabricación. A medida que la tecnología sigue evolucionando, la necesidad de prácticas sostenibles se vuelve primordial. En Navegalo, proveedor líder de servicios de Data Center, Cloud, Conectividad y VoIP alimentados por energía 100% renovable en Centroamérica, Sudamérica y Miami, creemos que la tecnología responsable es la clave para un futuro sostenible.

IA: una poderosa herramienta para la sostenibilidad

La IA ofrece un gran potencial para revolucionar nuestra forma de abordar los retos medioambientales. He aquí algunas de las principales formas en que la IA promueve la sostenibilidad:

- Eficiencia energética: Más allá de los centros de datos: La IA puede optimizar el consumo de energía en centros de datos y otras instalaciones. Mediante el análisis de los patrones históricos de uso y la predicción de la demanda futura, la IA puede automatizar los ajustes de los sistemas de refrigeración, iluminación y alimentación de los servidores para minimizar el derroche de energía. Esto va más allá de los centros de datos: los sistemas de construcción inteligente basados en IA pueden optimizar el uso de la energía en edificios de oficinas, fábricas e incluso hogares, lo que se traduce en una reducción significativa de nuestra huella de carbono global.

- Gestión de recursos: De los campos a las ciudades: Las aplicaciones de IA pueden ayudar a gestionar los recursos naturales de forma más eficaz. En agricultura, la IA puede analizar los patrones meteorológicos, las condiciones del suelo y las imágenes por satélite para optimizar el riego y el uso de fertilizantes, reduciendo el derroche de agua y promoviendo prácticas agrícolas sostenibles. Del mismo modo, los sistemas de gestión de residuos basados en IA pueden optimizar las rutas de recogida, mejorar la eficiencia del reciclaje e incluso predecir los patrones de generación de residuos para ayudar a las ciudades a desarrollar estrategias de gestión de residuos más sostenibles.

- Mantenimiento predictivo: Prevenir los problemas antes de que empiecen: La IA puede analizar los datos de los sensores de los equipos para predecir posibles fallos antes de que se produzcan. Este enfoque proactivo del mantenimiento ayuda a evitar averías, minimiza la necesidad de piezas de repuesto y reduce el consumo total de recursos. En las instalaciones de fabricación, por ejemplo, la IA puede predecir el mal funcionamiento de los equipos, lo que permite un mantenimiento preventivo y evita las paradas de la línea de producción que requieren recursos y energía adicionales para reiniciarse.

A la vanguardia de la IA sostenible: las iniciativas de Navegalo

Navegalo está a la vanguardia de la integración de la IA en nuestras iniciativas de sostenibilidad. He aquí algunos ejemplos:

- Refrigeración del centro de datos impulsada por IA: Hemos implantado un sistema basado en IA que analiza los datos de temperatura en tiempo real y ajusta automáticamente la infraestructura de refrigeración. Este sistema ha reducido significativamente el consumo de energía de nuestro centro de datos sin comprometer el rendimiento de los equipos.

- Optimización de la asignación de recursos en la nube: Utilizamos IA para analizar los patrones de uso de los recursos en la nube y asignar automáticamente los recursos en función de las necesidades en tiempo real. Esto no solo reduce el consumo de energía, sino que también ayuda a nuestros clientes a optimizar su gasto en la nube.

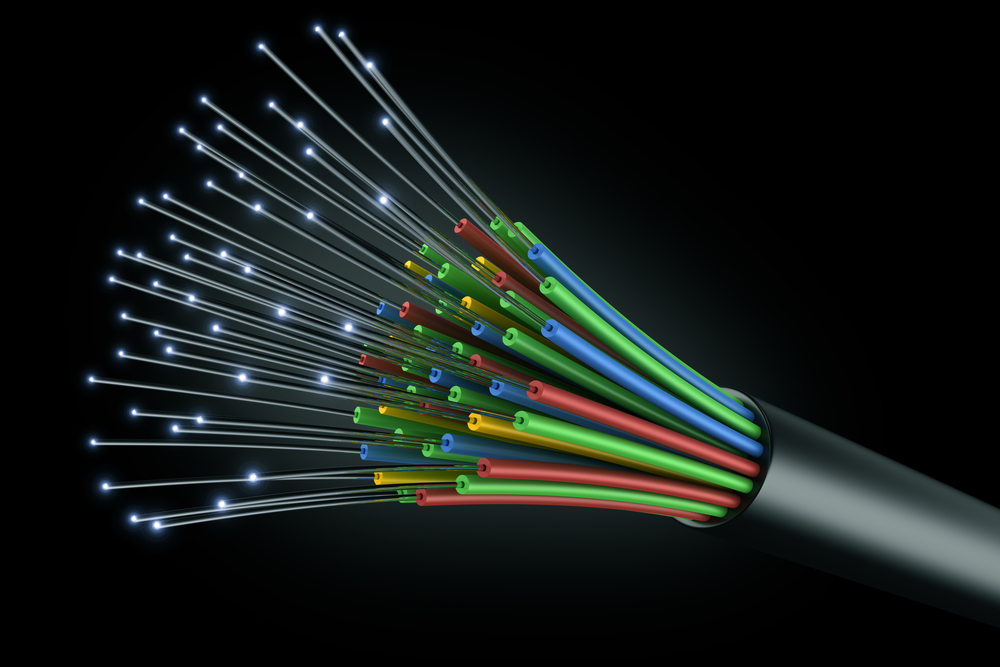

- Soluciones de conectividad sostenibles: Navegalo está explorando el uso de la IA para optimizar el enrutamiento de la red y la transmisión de datos, reduciendo potencialmente el consumo de energía en la infraestructura de telecomunicaciones.

Retos y consideraciones: IA responsable para un futuro sostenible

Aunque la IA encierra un inmenso potencial de sostenibilidad, es necesario abordar los retos para garantizar una aplicación responsable:

- IA ética: el desarrollo y la implantación de la IA deben guiarse por principios éticos. Los sesgos algorítmicos y las posibles consecuencias medioambientales de la implantación a gran escala de la IA requieren una cuidadosa consideración. Debemos garantizar que las soluciones de IA se desarrollen y utilicen de forma que beneficien a toda la sociedad y al medio ambiente.

- Privacidad de los datos: La IA depende en gran medida de los datos. Garantizar prácticas responsables de recopilación, almacenamiento y uso de datos es crucial para abordar los problemas de privacidad. La transparencia y el control de los datos por parte del usuario son esenciales para generar confianza en las soluciones basadas en IA.

- Impacto económico: El coste de la adopción de tecnologías de IA puede suponer un obstáculo para algunas empresas. Desarrollar soluciones de IA asequibles y accesibles para las iniciativas de sostenibilidad es esencial para garantizar una adopción generalizada y maximizar el impacto medioambiental positivo.

The Future is Sustainable with AI: Innovations on the Horizon

Emerging AI technologies promise even greater advances in sustainability:

- AI-powered Environmental Monitoring: AI can analyze satellite imagery and sensor data to track deforestation, pollution levels, and other environmental indicators in real-time. This enables more informed environmental decision-making, allowing for targeted interventions and resource allocation to address pressing environmental challenges.

- Renewable Energy Optimization: AI can enhance the efficiency of renewable energy sources like solar and wind power by optimizing energy storage and grid integration. AI can predict weather patterns and energy demand, allowing for more efficient storage and distribution of renewable energy, making them a more reliable and competitive energy source.

Compromiso de Navegalo con la IA sostenible

En Navegalo, estamos comprometidos con la innovación continua y la exploración de nuevas formas de integrar la IA en nuestras prácticas de sostenibilidad. Creemos que la tecnología responsable es la piedra angular de un futuro sostenible, y nos dedicamos a proporcionar a nuestros clientes soluciones que sean potentes y responsables con el medio ambiente. Estas son algunas de las formas en las que trabajamos activamente para alcanzar este objetivo:

- Transparencia y educación: Creemos que la transparencia es clave para generar confianza en la IA. Nos comprometemos a educar a nuestros clientes y al público en general sobre el papel de la IA en las iniciativas de sostenibilidad y las medidas que adoptamos para garantizar un desarrollo y una aplicación responsables.

- IA sostenible como servicio: Navegalo está explorando la posibilidad de ofrecer soluciones de «IA sostenible como servicio». Esto permitiría a empresas de todos los tamaños acceder y aprovechar el poder de la IA para sus objetivos de sostenibilidad sin necesidad de una inversión inicial significativa.

Únete a nosotros en la construcción de un futuro sostenible

Trabajando juntos, podemos aprovechar el poder de la IA para crear un futuro más sostenible para las generaciones venideras. Si quieres explorar soluciones basadas en IA para tus objetivos de sostenibilidad, Navegalo es tu socio ideal.

Póngase en contacto con nosotros hoy mismo para obtener más información sobre nuestros servicios y cómo podemos ayudar a su empresa a lograr un futuro más ecológico. Aprovechemos el poder de la tecnología para lograr un impacto positivo en nuestro planeta.